Am 10. Dezember erhielt das schweizerische Nationale Zentrum für Cybersicherheit (NCSC/GovCERT.ch) Meldungen über eine kritische Schwachstelle in einer beliebten Java-Bibliothek namens «Log4j». Zum Zeitpunkt des Eingangs dieser Berichte wurde die Schwachstelle offenbar von Hackern „in the wild“ bereits ausgenutzt. Zu dieser Zeit war kein Patch verfügbar, um die Schwachstelle zu beheben.

Das NCSC nahm die Situation äusserst ernst und warnte, dass kritische Infrastrukturen in der Schweiz angegriffen werden könnten. Auch das deutsche BSI hat seine höchste Alarmstufe ausgerufen.

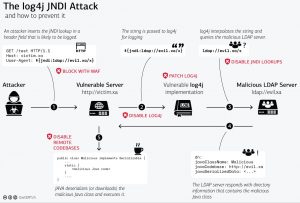

Im Dezember 2021 wurde bekannt, dass in der Java-Bibliothek Log4j eine kritische Schwachstelle existiert. Log4j ist eine beliebte Java-Bibliothek, die von der Apache Foundation entwickelt und gepflegt wird. Die Bibliothek ist weit verbreitet und wird in vielen kommerziellen und Open-Source-Softwareprodukten als Protokollierungs-Framework für Java verwendet. Laut Sicherheitsforschern seien Cloud-Dienste wie Steam und Apple iCloud anfällig auf den Exploit. Bereits als angreifbar habe sich das beliebte Spiel Minecraft erwiesen. Diese vorher noch unbekannte, „Log4Shell“ genannte Schwachstelle (jetzt mit Nummer „CVE-2021-44228“ versehen) wird laut Berichten von Cloudflare und anderen mindestens seit Anfang Dezember von Hackern aktiv ausgenützt. Wenn die Lücke erfolgreich ausgenützt werden kann, erlaubt sie es Hackern, auf betroffenen Systemen eigenen Code auszuführen und diese komplett zu übernehmen.

Anfänglich waren von Microsoft betriebene Server für das Spiel Minecraft das Angriffsziel, was wohl einige potenziell gefährdete Unternehmen dazu veranlasst hatte, das Problem nicht so ernst zu nehmen.

Allerdings hat sich, nach Bekanntwerden der Schwachstelle, die Zahl der Scans, mit denen Hacker im Internet nach verwundbaren Systemen suchen, massiv erhöht und die Angriffe sind auf viele andere Systeme ausgeweitet worden.

Das NCSC warnt Betreiber von kritischen Infrastrukturen

Das Schweizer Nationale Zentrum für Cybersicherheit (NCSC/GovCERT.ch) hat im Dezember einen Blogeintrag zum Thema veröffentlicht (auf Englisch).

Für die betroffene Java-Bibliothek Log4j gibt es seit dem 10. Dezember ein Sicherheits-Update. Das NCSC ruft alle Unternehmen und Organisationen dazu auf, sofort alle Systeme, die mit dem Internet verbunden sind, zu patchen. Für interne Systeme solle man dies danach so schnell wie möglich nachholen.

Systeme, die nicht gepatcht werden können, so das NCSC, sollten vom Internet getrennt werden oder zumindest sollte man die von Anbietern empfohlenen Notmassnahmen ergreifen.

Um alles Notwendige zu tun, müssen Organisationen aber zuerst einen Überblick darüber gewinnen, welche der von ihnen verwendeten Systeme und Software-Lösungen Log4j verwenden. Da dies ein zeitraubender Prozess sein könne, rät das NCSC, sollte man möglichst umgehend damit beginnen.

Die Schwachstelle, so warnt das NCSC eindringlich, könnte dazu benützt werden, um kritische Infrastrukturen in der Schweiz anzugreifen, auch wenn man bisher noch keine dahingehenden Berichte erhalten habe. Bei den bisher vom NCSC beobachteten Angriffen hätten die Hacker versucht, Malware wie Mirai, Kinsing und Tsunami zu installieren. Kinsing ist ein Cryptominer, die Mirai- und Tsunami-Botnetze werden meistens für DDoS-Attacken verwendet.

NCSC ergreift Massnahmen

Das NCSC hat bereits aktiv Massnahmen ergriffen. Nachdem der Patch veröffentlicht wurde, habe man sofort die Betreiber von nationaler kritischer Infrastruktur dazu aufgerufen, diesen so schnell wie möglich einzuspielen. Übers Wochenende sei man permanent in Kontakt mit nationalen und internationalen Partnern gestanden. Die so gesammelten Informationen sowie die eigenen Sensoren hätten es dem NCSC ermöglicht, eine grosse Zahl von angreifbaren Geräten in der Schweiz durch Notmassnahmen zu schützen. Zudem habe man damit begonnen, die Betreiber von über das Internet erreichbaren Log4j-Instanzen direkt zu warnen.

Dass der Sicherheitslücke Log4Shell der höchstmöglich Gefährlichkeitswert 10 zugeordnet wurde, zeige allein, wie schwerwiegend das Problem sei, so das NCSC. Allerdings sei es schwierig einzuschätzen, wie stark ein individuelles System bedroht sei. Grundsätzlich sind alle Log4j-Versionen 2.0 und 2.14.1 betroffen.

Auch wenn eine bestimmte Lösung im Prinzip verwundbar sei, heisse dies allerdings noch nicht automatisch, dass Angreifer diese tatsächlich ausnützen könnten. Das hänge von einer Reihe von Umständen ab, beispielsweise welche Java Virtual Machine (JVM) verwendet werde und welche Konfigurationseinstellungen vorgenommen wurden, so das NCSC.